Enrichissez votre SIEM avec des indicateurs de compromission (IoC) de haute qualité, accompagnés d’un contexte exploitable, et réduisez sa charge de travail.

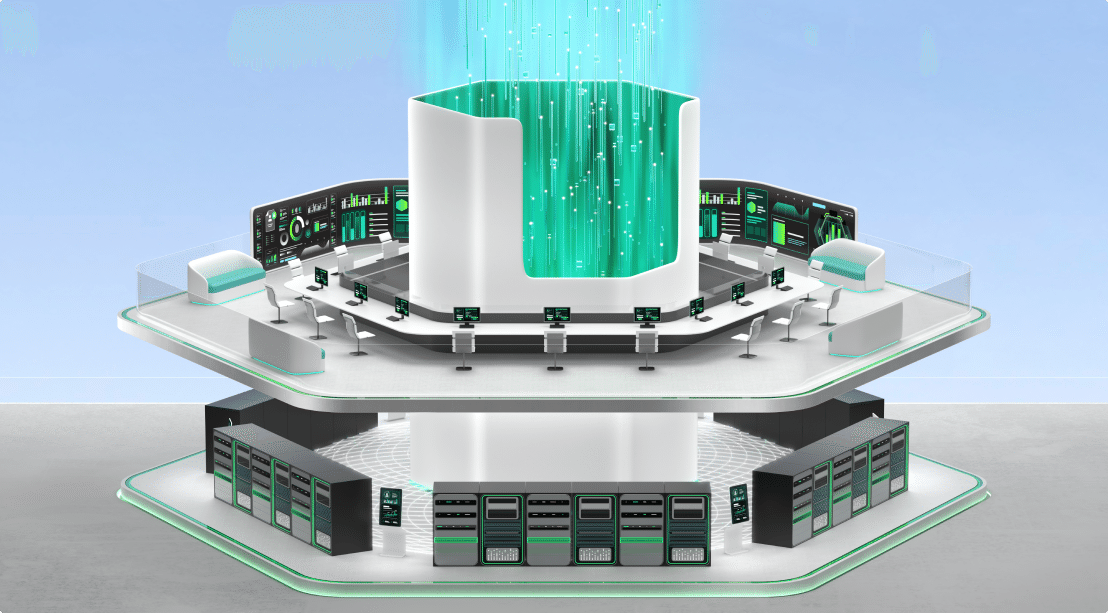

Pour surveiller les événements de cybersécurité et détecter les incidents, les grandes organisations utilisent des systèmes SIEM qui recherchent automatiquement les indicateurs de compromission (IoC).

Kaspersky fournit des flux de données avec un contexte supplémentaire utile pour donner la priorité aux alertes sur les indicateurs de compromission (IoC) détectés et éliminer les menaces identifiées rapidement et efficacement.

Notre analyse approfondie des IoC garantit des données de haute qualité et un minimum de faux positifs. La rapidité de livraison vous permet de détecter les menaces proches du jour zéro beaucoup plus tôt que leur apparition dans l’OSINT et même dans d’autres sources de fournisseurs.

L’utilisation des flux d’informations sur les menaces de Kaspersky en conjonction avec la plateforme de renseignement sur les menaces Kaspersky CyberTrace réduit considérablement la charge de travail du SIEM. CyberTrace associe rapidement les événements entrants avec les flux de données et envoie des notifications sur les menaces détectées au SIEM, accompagnées de contexte supplémentaire.