Flux de données Botnet C&C

Introduction sur les attaques des botnets et les menaces associées

Aujourd'hui, les botnets et leur infrastructure sont souvent impliqués dans les cyberattaques et virus. Les attaques commises via des botnets peuvent cibler à la fois des particuliers et des entreprises spécifiques. Ce sont des techniques sophistiquées pour échapper aux détections (comme une connaissance avancée de la cryptographie et des sandbox) qui contribuent à l'augmentation de ce type d'attaque. La plupart des victimes ne savent même pas qu'elles ont été infectées et continuent à agir normalement, aidant ainsi le botnet à poursuivre ses opérations et les criminels à accéder à des données précieuses.

Faits sur les botnets

- Première apparition au grand public : 2000

- Botnets les plus connus : Conficker, Zeus, Waledac, Mariposa, Kelihos, Rustock, etc.

- Le nombre de terminaux et d'entreprises infectés et contaminés par des botnets a considérablement augmenté

- Méthode principale d'infection : téléchargements intempestifs et e-mails

- Buts du virus : diffusion de spam, attaque DDoS, usurpation d'identité et de données, large distribution de ressources de calcul, fraude financière, fraude au clic, etc.

- Les créateurs de botnets louent les machines dans le botnet au plus offrant

Flux de données Botnet C&C

Les flux de données Botnet C&C sont des ensembles d'adresses Internet et de hashes aux contenus concrets (noms des menaces, codes temporels, adresses géographiques, adresses IP de ressources infectées, hashes de programmes malveillants associés, etc.) portant sur des serveurs de botnets mobiles et d'ordinateurs de bureau et des objets malveillants associés. Contrairement aux flux de botnets traditionnels qui fournissent des informations brutes et non filtrées, nous vous fournissons en temps réel des renseignements précis et actualisés basés sur des activités réelles de botnets. Les flux de données servent à détecter les connexions aux serveurs de botnets (C&C) utilisés par les cybercriminels pour contrôler les machines infectées (bots).

Les flux de données Botnet C&C conviennent à la fois aux petites structures de réseau et aux passerelles/serveurs très performants et vitaux, ainsi qu'aux fournisseurs de sécurité Internet, de filtrage de contenus, aux hébergeurs sur Internet. Ils sont totalement indépendants de la conception matérielle ou logicielle et peuvent même être implémentés sur des plates-formes propriétaires (non-x86/*NIX).

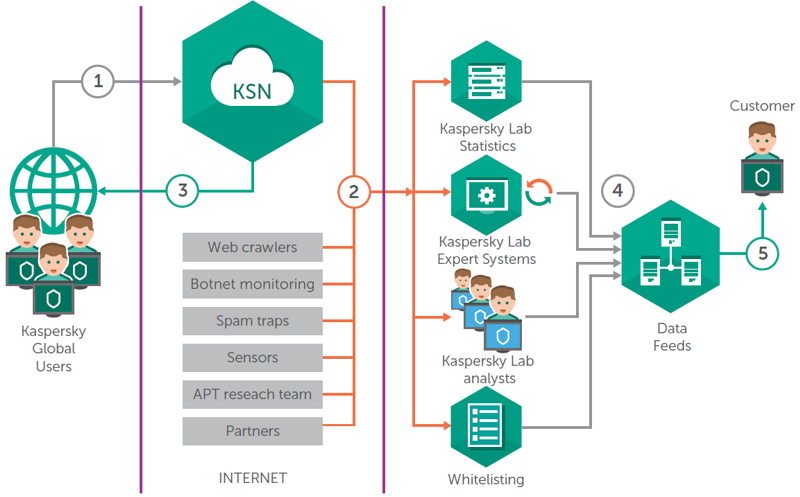

Recueil et traitement

Les flux de données Botnet C&C sont agrégés à partir de sources ultra-fiables, hétérogènes et fusionnées, comme Kaspersky Security Network et nos propres robots d'indexation, notre service de contrôle des botnets (une plate-forme unique et exclusive qui surveille les botnets et les robots, leurs cibles et activités 24 h/24, 7 j/7, 365 j/an), les spam traps, les équipes de chercheurs et nos partenaires. Ces données agrégées sont ensuite analysées et peaufinées en temps réel à l'aide de nombreuses techniques de prétraitement, comme des critères statistiques, les systèmes spécialisés Kaspersky Lab (sandbox, moteurs heuristiques, systèmes d'analyse multiples, outils de similarité, profils de comportement, etc.), la validation par des analystes et la vérification des listes blanches :

Les flux de données Botnet C&C comprennent des données concrètes et recueillies en temps réel.

Fonctionnalités

- Les flux de données remplis de faux positifs ne servent à rien, aussi appliquons-nous des filtres et tests complets avant de mettre ces flux à disposition, pour garantir la diffusion de données intégralement vérifiées.

- Ces données de surveillance sont constamment recueillies par Kaspersky Security Network (un immense réseau distribué de plus de 100 millions d'utilisateurs dans le monde) et mises à jour en temps réel.

- Les flux sont constamment mis à jour d'après les données sur les botnets recueillies aux quatre coins du globe.

- Des centaines de milliers de masques servent à détecter les serveurs C&C des botnets et les ressources Internet associées.

- Immense couverture (des dizaines de milliers de botnets et de robots sont suivis chaque jour).

- L'utilisation de formats de diffusion simples et légers (JSON, CSV, OpenIoC, STIX) faisant appel au protocole HTTPS, FTP ou à des mécanismes de distribution ad hoc simplifie l'intégration des flux dans les solutions de sécurité.

Avantages

- Détecte les ressources Internet vers lesquelles les robots transfèrent les données dérobées (des zones de dépôt contrôlées par le propriétaire du botnet) et améliore la protection de vos utilisateurs finaux (en empêchant la divulgation de leurs données personnelles ou le piratage des ressources de calcul). Améliore également la réputation de votre entreprise (en empêchant la fuite de données confidentielles).

- Identifie les ressources Internet qui envoient des instructions C&C aux robots et interrompt les cyberattaques de ces mêmes robots de manière proactive en temps réel.

- Bloque le trafic malveillant provenant des/vers les nœuds C&C sur Internet et découvre les machines compromises au sein de votre entreprise/réseau.

- Filtre les adresses d'origine et de destination au sein du trafic réseau pour prendre les mesures préventives appropriées.

- Tire parti des données de surveillance pour combattre des botnets mondiaux sans avoir à investir dans des centres d'analyses des menaces complexes. Fournit une visibilité globale sur toutes les activités malveillantes des botnets.

- Possibilité de signaler les abus aux FAI/MSSP des domaines d'hébergement des serveurs C&C des botnets, permettant ainsi aux fournisseurs d'éliminer les ressources malveillantes et de ralentir voire complètement bloquer les fonctionnalités du botnet.

Cas d'usage

- Renforcez vos outils de protection du réseau, notamment les pare-feux, les IPS/IDS et les proxy de sécurité, sécurisez vos solutions DNS à l'aide d'indicateurs de compromission constamment actualisés et d'informations concrètes pour renforcer les mesures de sécurité préventives et empêcher la violation des données.

- Développez ou améliorez la protection contre les programmes malveillants pour les périphériques du réseau (routeurs, passerelles, matériel UTM) et détectez les objets malveillants en analysant le trafic réseau.

- Exposez les infections actives en recherchant les machines contaminées ou les nœuds actuellement utilisés à des fins non légitimes au sein de votre périmètre de sécurité.

- Empêchez la perte et l'exfiltration d'informations sensibles pouvant être utilisées pour une usurpation d'identité ou le piratage d'une marque.

- Désactivez les serveurs C&C actifs à l'origine d'attaques sur des clients ciblés et informez ces clients des nouvelles attaques, niveaux de risque et mesures à prendre pour éviter de futures attaques.

Rien ne semble indiquer que le nombre d'attaques de botnets soit amené à diminuer. Tirez parti de la surveillance des menaces de botnets pour empêcher les criminels de cibler et d'exploiter vos clients ou vos activités. Les flux de données Botnet C&C vous donnent les moyens de continuellement mettre à jour et renforcer votre sécurité, le tout de manière abordable et pratique. Dénichez des informations hors pair sur les intentions imminentes, les capacités et les cibles de l'univers des cybercriminels et importez directement ces données dans vos solutions de sécurité.

Nous contacter

Pour en savoir plus, merci de remplir ce formulaire et d'indiquer que vous souhaitez recevoir davantage d'informations sur les flux Kaspersky anti-botnet. Nous prendrons ensuite contact avec vous dans les meilleurs délais.